учет компьютеров на предприятии

Hardware Inspector

|

|

|

Внедрение Hardware Inspector Service Desk

|

||||||||||||||||||||

|

|

Этапы внедрения

| |

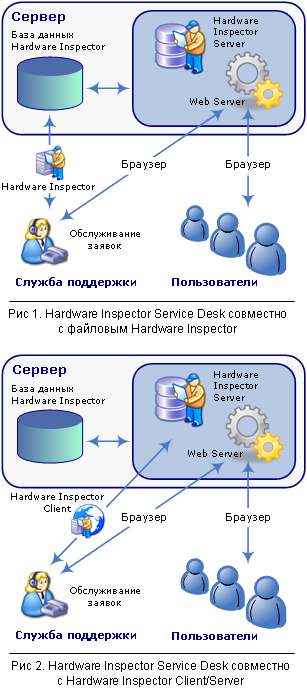

Приложение предоставляет веб-интерфейс для работы с заявками пользователей в IT подразделение. Его полноценная работа возможна только совместно с приложениями Hardware Inspector или Hardware Inspector Client/Server. Хотя, если Вас интересует сугубо только Service Desk, то можно обойтись лицензией только на этот продукт.

Новое поколение Hardware Inspector Service Desk, выпущенное в 2018 году, не нуждается в IIS+ASP.NET для своей работы. Оно использует веб-сервер и API-сервер, встроенные в Hardware Inspector Client/Server. Тем не менее, веб-приложение можно разместить не только в веб-сервере Hardware Inspector Client/Server, а в любом веб-сервере (IIS, Apache, nginx и так далее). Хотя, потребность в этом крайне маловероятна.

Обычно Hardware Inspector Service Desk начинает работать сразу после инсталляции Hardware Inspector Server, если на машине сервера не работают другие веб-сервера. Но мы рассмотрим подробнее все ньюансы настройки Hardware Inspector Service Desk, разбив их на следующие этапы:

- Шаг 1. Инсталляция серверной части.

- Шаг 2. Настройка совместной работы встроенного в Hardware Inspector Server веб-сервера с IIS и прочими веб-серверами.

- Шаг 3. Настройка встроенного в Hardware Inspector Server веб-сервера.

- 3.1. Вкладка "Встроенный веб-сервер"

- 3.2. Вкладка "API"

- 3.3. Вкладка "Настройки html"

- 3.4. Вкладка "Прочее"

- Шаг 4. Работа Hardware Inspector Service Desk без встроенного веб-сервера.

- Шаг 5. Настройка SSL сертификата для работы по протоколу HTTPS.

- Шаг 6. Настройка файрвола и роутера.

- Шаг 7. Настройка браузера и прозрачная авторизация пользователей.

- 7.1. Настройка браузера

- 7.2. Настройка приложения

- 7.3. Возможные проблемы

- Шаг 8. Работа с почтой.

- Шаг 9. Интерфейс работы с заявками.

- Шаг 10. Эксплуатация.

- 10.1. Маршрутизация ответственности

- 10.2. Крайний срок

- 10.3. Автозакрытие заявок

- Шаг 11. Снятие ограничений демонстрационного режима.

- Шаг 12. Доступ к интерфейсу из Интернет.

Рассмотрим каждый из этих этапов более детально.

Шаг 1. Инсталляция серверной части

Так как web-приложение является дополнением к продуктам Hardware Inspector или Hardware Inspector Client/Server, то необходимо чтобы последние уже были установлены и настроены.

Для web-приложения важна база данных, которая создается основным продуктом. В ней хранятся заявки и сообщения, инфраструктура компании, а также редактируются справочники учета заявок. Причем база данных должна быть размещена на том же компьютере, на котором будет работать web-приложение.

Кроме того, если вы используете для работы файловый вариант Hardware Inspector, то для работы Hardware Inspector Service Desk необходимо также установить серверную часть Hardware Inspector Client/Server.

Веб-интерфейс настраивается в меню "Сервис"-"Управление веб-интерфейсом" в приложении Hardware Inspector Client. Чтобы запустить встроенный в Hardware Inspector Server веб-сервер, необходимо запустить службу Hardware Inspector Web Server. Также имеет смысл в настройках этой службы выбрать автоматический запуск службы при старте компьютера. Кроме того, необходимо настроить автозапуск службы Hardware Inspector Service.

Если инсталляция Hardware Inspector Server осуществляется под LINUX, то ее ньюансы описаны в этой инструкции.

Шаг 2. Настройка совместной работы встроенного в Hardware Inspector Server веб-сервера с IIS и прочими веб-серверами

Если на машине, на которой установлен Hardware Inspector Server, нет других веб-серверов, то этот шаг можно пропустить. Если на Шаге 8 окажется, что веб-интерфейс не работает, то можно будет вернуться к этому Шагу 2.

Пользователи, которые ранее работали со старым поколением Hardware Inspector Service Desk, могут столкнуться с ситуацией, когда веб-интерфейс нового поколения не запускается, так как порт 80 уже занят веб-сервером IIS.

В данном шаге рассматриваем ситуацию, когда необходимый для работы встроенного в Hardware Inspector Server веб-сервера стандартный порт 80 (http) и/или 443 (https) занят другим приложением. Это может быть IIS или какой-то другой веб-сервер. Если же порты 80 и 443 на машине сервера свободны, то шаг 2 данного руководства пропускаем.

Дело в том, что порт на сетевом интерфейсе занимается каждым приложением монопольно и блокирует возможность его прослушивания другими приложениями. Это означает что на одном IP адресе прослушивать порт 80/443 может только один веб-сервер.

Решается проблема достаточно просто. В свойствах TCP/IP протокола сетевой карте сервера можно присвоить два (и более) IP адреса. А затем в параметрах одного веб-сервера настроить прослушивание 80/443 порта на одном IP, а в параметрах второго веб-сервера — на втором IP адресе.

Некоторое затруднение может возникнуть с IIS, который норовит захватить 80 и 443 порты на всех сетевых интерфейсах, даже если в Диспетчере служб IIS в свойствах веб-приложения (раздел "Привязка") мы явно указали прослушивать строго определенный IP.

В данной статье мы как раз и рассмотрим шаги, которые помогут более тонко настроить IIS, заставив его обрабатывать http-запросы, поступающие строго на определенные IP адреса сервера.

Это особенно актуально для тех, кто мигрирует со старого поколения Hardware Inspector Service Desk, работающего под управлением IIS+ASP.NET, на новое поколение Hardware Inspector Service Desk. И желает первое время параллельно использовать работу с заявками как старым вариантом Hardware Inspector Service Desk, так и новым вариантом.

2.1. Поиск приложения, которое занимает порт 80 и 443

При работе приложение слушает порт 80/443 (веб-сервер статического контента) и 8080/8443 (API-сервер). Необходимо обеспечить возможность серверу захватить эти порты, а также открыть их для внешнего подключения в файрволе сервера.

Итак, предположим, что в свойствах TCP/IP v4 сетевой карты сервера изначально был присвоен IP адрес 192.168.1.100 (на нем работают веб-приложения IIS). В дальнейшем мы хотим чтобы IIS работал именно на этом IP, а для встроенного в Hardware Inspector Server веб-сервера мы добавим к сетевому интерфейсу дополнительный IP адрес 192.168.1.101.

На сервере запускаем cmd от имени Администратора (В Проводнике заходим в папку Windows\System32, находим там cmd.exe и правой кнопкой мыши выбираем пункт «Запустить от имени Администратора»).

В открывшемся командном окне исполняем команду:

netstat -ab

В полученном списке находим какие приложения прослушивают (статус LISTENING) порт 80 и 443 на IP адресе 192.168.1.101. При этом следует учесть, что IP адрес 0.0.0.0 означает, что приложение занимает порт вообще на всех сетевых интерфейсах этого компьютера, включая наш 192.168.1.101.

Скорее всего окажется, что IIS занимает порт 80 и 443 приложением w3wp.exe, забиндившись на IP 0.0.0.0. Если наши порты занимает именно IIS, то переходим к следующему разделу этого руководства, которое поможет настроить прослушивание IIS'ом портов только на 192.168.1.100.

2.2. Настройка IIS на прослушивание 80/443 порта на определенном IP

В ранее запущенном от имени Администратора командном окне исполняем команду:

netsh

далее набираем:

http

и нажимаем Enter.

Нам необходимо узнать какие IP адреса «захватил» IIS для своей работы. Исполняем команду:

show iplisten

Теперь нам необходимо указать IIS, что он должен работать только на IP адресе 192.168.1.100. Это можно сделать командой:

add iplisten ipaddress=192.168.1.100

В случае необходимости, удалить прослушиваемый адрес из списка IIS можно командой:

delete iplisten ipaddress=192.168.1.100

Далее, выходим командой:

exit

и перезапускаем IIS командой:

iisreset

Шаг 3. Настройка встроенного в Hardware Inspector Server веб-сервера

Большинство пользователей может пропустить этот шаг. Позднее можно будет более тонко настроить шаблон веб-интерфейса в пункте 3.3.

Встроенный в Hardware Inspector Server веб-сервер и API-сервер конфигурируются в Hardware Inspector Client в меню "Сервис"-"Управление веб-интерфейсом". Физически эти настройки хранятся в файлах C:\ProgramData\Database Harbor\Hardware Inspector Server\HTTP\WebServer.json и C:\ProgramData\Database Harbor\Hardware Inspector Server\HTTP\Root\assets\API.json.

Как правило, что-либо менять в настройках не требуется, все работает нормально при стандартных настройках. Тем не менее, опишем более подробно параметры, которые может потребоваться изменить.

Чаще всего после изменения настроек веб-интерфейса необходимо перезапустить Hardware Inspector Server через меню "Сервис"-"Управлением сервером". На работе пользователей это обычно не отражается, так как информация об активных сессиях пользователей восстанавливается после рестарта.

3.1. Вкладка "Встроенный веб-сервер"

В данной вкладке настраивается работа веб-сервера, который отвечает за передачу браузерам статического контента веб-интерфейса. К нему относятся картинки, скрипты, файлы стилей и так далее. Именно этот сервер обрабатывает запросы от браузера на стандартные порты 80 (http) и/или 443 (https). Загруженные с этого сервера скрипты запускаются в браузере и работают с данными, которые предоставляет и принимает API-сервер (см. вкладку "API"). Веб-сервер статики работает как служба с именем "Hardware Inspector Web Server".

Если веб-интерфейс не заработал после инсталляции Hardware Inspector Server, скорее всего на этой машине порт 80 или 8080 на IP адресе GUI интерфейса Hardware Inspector Server (см. меню "Сервис"-"Управление сервером") уже заняты каким-то другим приложением. Методика решения этой проблемы описана в Шаге 2 данного Руководства.

Работа веб-сервера статики по умолчанию сохраняет информацию о всех запросах в логи, размещенные в папке "C:\ProgramData\Database Harbor\Hardware Inspector Server\HTTP\Logs\StaticContent\". Логирование запросов можно отключить.

Здесь конфигурируется работа API сервера, встроенного в Hardware Inspector Server.

Параметры "IP" и "Порт" аналогичны настройкам сервера статики. Именно на порты из данной вкладке отправляются запросы для работы с данными от браузера. Порты обязательно должны отличаться от портов, указанных во вкладке "Встроенный веб-сервер".

Для увеличения производительности и минимизации расхода памяти на диске желательно не логировать детальную информацию об исполняемых запросах. При включении логирования детальной информации в лог пишется весь сетевой трафик между браузером и API-сервером. Это может быть полезно только при общении с нашей службой техподдержки, в случае выявления каких-то проблем. Либо для ознакомления с принципом работы с API, при написании собственных клиентов, с целью организации доступа к ИТ инфраструктуре, хранящейся в базе данных.

Выключать параметры "Разрешить CORS" и "Разрешить роутинг запросов" мы настоятельно не рекомендуем.

Наиболее интересная, с точки зрения кастомизации шаблона веб-интерфейса, вкладка. В ней Вы можете настроить заголовочную/подвальную части страницы веб-интерфейса, а также указать свой логотип компании.

Параметры подключения к серверу API изменять не рекомендуем.

В этой вкладке можно ввести текст объявления, которое будет отображаться для всех пользователей сервисдеска над списком заявок. Поддерживаются html тэги.

В шаблоне генерации краткой информации о заявке можно настроить формат текстовой строки, которая помещается в буфер обмена Windows при клике по соответствующей кнопке, имеющейся в свойствах заявки. С перечнем поддерживаемых макросов можно ознакомиться в справке.

Шаг 4. Работа Hardware Inspector Service Desk без встроенного веб-сервера

Подавляющее число пользователей шаг 4 может пропустить.

4.1. Настройка корневой папки сайта.

Hardware Inspector Service Desk может работать и без встроенного в Hardware Inspector Server веб-сервера. Это может быть необходимо для интеграции Hardware Inspector Service Desk в интранет-сервер, либо при работе на старых версиях Windows. Для этого достаточно скопировать статическое содержимое веб-приложения из папки "C:\ProgramData\Database Harbor\Hardware Inspector Server\HTTP\Root\" в сторонний веб-сервер.

Параметры подключения к серверу API, а также некоторые другие базовые параметры, хранятся в файле HTTP\Root\assets\API.json. Изменять параметры можно вручную, но лучше в меню "Сервис"-"Управление веб-интерфейсом" приложения Hardware Inspector Client.

В случае использования стороннего веб-сервера, после каждого обновления версии Hardware Inspector Client/Server необходимо копировать обновившееся содержимое папки "C:\ProgramData\Database Harbor\Hardware Inspector Server\HTTP\Root\" в сторонний веб-сервер. Но лучше изначально в настройках стороннего веб-сервера просто сослаться на папку "C:\ProgramData\Database Harbor\Hardware Inspector Server\HTTP\Root\", как на root сайта.

4.2. Работа под Microsoft IIS с поддержкой прозрачной авторизации.

В Hardware Inspector Server реализована поддержка прозрачной авторизации доменных пользователей. Это значительно облегчает их работу, так как нет необходимости помнить свой логин и пароль, прописанный в базе данных Hardware Inspector Client/Server. Работа веб-приложения Hardware Inspector Service Desk с использованием хостинга на сторонних веб-серверах имеет один существенный минус – отсутствие поддержки прозрачной авторизации пользователей.

Тем не менее, можно настроить работу Hardware Inspector Service Desk под Microsoft IIS. На текущий момент это даже имеет преимущество относительно встроенного веб-сервера, при работе под которым могут возникать проблемы с прозрачной дайджест авторизацией из под мобильных устройств (например, Safari на iPhone). Перейдя на хостинг под Microsoft IIS именно он начинает отвечать за все типы протоколов прозрачной авторизации и управление ей осуществляется в Диспетчере IIS.

Рассмотрим шаги по организации работы под IIS на примере, когда IIS не установлен на компьютере:

- Отключим встроенный веб-сервер, который обеспечивает отдачу браузерам статического контента веб-приложения.

Для этого в Hardware Inspector Client заходим в меню «Сервис» - «Управление веб-интерфейсом» и во вкладке «Встроенный веб-сервер» останавливаем службу «Hardware Inspector Web Server». Тип ее запуска меняем на «Вручную». Если сделать это не удалось, значит Hardware Inspector Server запущен не как служба Hardware Inspector Service, а как приложение. В этом случае остановить службу «Hardware Inspector Web Server» и изменить тип ее запуска можно через «Пуск» - «Средства администрирования» - «Службы». - Укажем приложению Hardware Inspector Client/Server что теперь необходимо использовать авторизацию Microsoft IIS.

В Hardware Inspector Client заходим в меню «Сервис» - «Управление веб-интерфейсом» и во вкладке «Настройки html» выбираем метод авторизации «Все виды авторизации Microsoft IIS». - Добавим на машину компонент «Веб-сервер (IIS)».

В управлении составом компонентов Windows («Пуск» - «Диспетчер серверов», пункт «Добавить роли и компоненты») включить компонент «Веб-сервер (IIS)». Причем в состав компонента «Веб-сервер (IIS)» необходимо включить «Разработка приложений» - «ASP». А в разделе «Веб-сервер (IIS)» - «Безопасность» необходимо включить необходимые методы проверки подлинности. - Укажем путь к папке Root с веб-приложением.

Заходим в «Пуск» - «Средства администрирования» - «Диспетчер служб IIS». Выбираем нашу машину - «Сайты» - «Default Web Site». Справа выбираем пункт «Основные настройки». В поле «Физический путь» указываем путь к нашему статическому контенту, обычно размещенному в папке «C:\ProgramData\Database Harbor\Hardware Inspector Server\HTTP\Root». - Дадим права доступа к папке Root пользователю IIS_IUSERS, от имени которого работает IIS, и настраиваем тип проверки подлинности.

Встаем на «Default Web Site». Справа выбираем пункт «Редактировать разрешения...», переходим во вкладку «Безопасность» и добавляем доступ на чтение и выполнение к папке Root для IIS_IUSERS.

Возвращаемся к «Default Web Site». В группе «IIS» выбираем «Проверка подлинности». Там включаем «Анонимная проверка подлинности». Остальные типы проверки подлинности можно оставить отключенными. Если Вы хотите чтобы доступ к веб-интерфейсу имели только члены домена, то можете отключить пункт «Анонимная проверка подлинности». - Обеспечим работу механизма прозрачной авторизации путем запрета анонимного доступа к скриптам в папке Root\assets\asp.

Встаем на «Default Web Site» - «assets» - «asp». В группе «IIS» выбираем «Проверка подлинности». Там выключаем «Анонимная проверка подлинности» и включаем нужные нам методы авторизации. - Применим сделанные изменения.

Встаем на «Default Web Site» и справа выбираем пункт «Перезапустить». - Итоги.

После этого веб-приложение Hardware Inspector Service Desk будет работать под Microsoft IIS с использованием встроенных в него механизмов вин-авторизации. При обновлении версий Hardware Inspector Client/Server веб-приложение Hardware Inspector Service Desk будет автоматически обновляться и под IIS.

Для того чтобы вернуть хостинг встроенному веб-серверу достаточно просто остановить службы IIS, запустить службу «Hardware Inspector Web Server» и в меню «Сервис» - «Управление веб-интерфейсом» во вкладке «Настройки html» выбрать метод авторизации «NTLM/Negotiate авторизация в Hardware Inspector Web Server».

Шаг 5. Настройка SSL сертификата для работы по протоколу HTTPS

Если Вы планируете эксплуатацию Hardware Inspector Service Desk только в своей локальной сети, то этот шаг можно пропустить.

Для исключения вероятности перехвата трафика между браузером и сервером (особенно если веб-сервер открыт для доступа из сети Интернет) желательно использовать протокол HTTPS при подключении к серверу. Для этого необходимо получить SSL сертификат для доменного имени, на котором доступен веб-сервер. Сертификат можно либо приобрести (стоит очень недорого), либо получить бесплатно с помощью сервиса Let's Encrypt.

SSL сертификат состоит из двух файлов (публичный ключ и приватный ключ). Иногда в файле с публичным ключом необходимо поместить и публичный ключ(и) вышестоящего(их) сертификационного центра. Иногда поставщик SSL сертификата сразу предоставляет файл с публичным ключом+цепочкой вышестоящих (к примеру, он может иметь название FullChain.pem).

Файлы с сертификатами необходимо поместить в папку C:\ProgramData\Database Harbor\Hardware Inspector Server\HTTP\SSL, а затем прописать путь к ним во вкладках "Встроенный веб-сервер" и "API" формы "Управление веб-интерфейсом" (вызывается в Hardware Inspector Client из меню "Сервис"). В поле "Сертификат" указывается путь к публичному ключу SSL-сертификата. А в поле "Ключ" - путь к приватному ключу.

Обратите внимание на то, что файл приватного ключа ни в коем случае нельзя размещать в папках, доступных с других компьютеров. Также его нельзя размещать в папке C:\ProgramData\Database Harbor\Hardware Inspector Server\HTTP\Root, в которой находятся публичные файлы веб-приложения.

API-сервер, встроенный в Hardware Inspector Server, не поддерживает протокол IPv6. Он должен работать по протоколу IPv4.

Шаг 6. Настройка файрвола и роутера

Для подключения к серверу из локальной сети необходимо в настройках файрвола открыть порты для подключения с внешних хостов. Как правило, необходимо открыть порты 80 и 8080 для http, а также 443 и 8443 - для https.

Если Вы открываете доступ к учету заявок из сети Интернет, то необходимо в роутере, через который осуществляется выход в интернет, настроить функцию "виртуальный сервер". С ее помощью пакеты из интернета, поступающие на порты 80, 8080, 443 и 8443, должны перенаправляться на эти же порты машины, на которой работает Hardware Inspector Server.

Рекомендуем из Интернета работать именно по https протоколу и настроить авторизацию по логину/email пользователя, а не выбором из списка пользователей.

Шаг 7. Настройка браузера и прозрачная авторизация пользователей

На первых порах этот шаг можно пропустить. Включение вин-авторизации позволит сотрудникам вашей компании попадать в список своих заявок без необходимости вводить пароль через штатный механизм авторизации Hardware Inspector Service Desk, если в данный момент они авторизованы в домене.

Как правило, для работы прозрачной авторизации никакой настройки браузера не требуется. Но в некоторых случаях может потребоваться в настройках Internet Explorer, во вкладке "Безопасность", отнести адрес веб-сервера, на котором работает Hardware Inspector Client/Server, к интрасети (речь идет не о зоне "Надежные сайты", а именно о "Местная интрасеть"). А в параметрах безопасности, в разделе "Проверка подлинности пользователя", должен быть разрешен автоматический вход в сеть. Выполнить настройки браузера сразу для всех пользователей можно через настройки групповой политики.

Google Chrome использует необходимые нам параметры из настроек Internet Explorer.

В Mozilla Firefox может потребоваться вход в настройки браузера по адресу about:config и затем в параметрах network.negotiate-auth.trusted-uris и network.automatic-ntlm-auth.trusted-uris указать доменное имя сервера (чтобы задать значение, необходимо двойным кликом по параметру активировать его редактирование).

Как правило, чтобы пользователь сразу попадал в свои заявки без запроса доменного логина и пароля, в адресной строке браузера необходимо вводить не IP сервера, а его доменное имя (DNS или FQDN). В Mozilla Firefox можно избежать этого требования включив параметр network.negotiate-auth.allow-non-fqdn.

В Hardware Inspector или Hardware Inspector Client в меню "Сервис"-"Параметры" во вкладке "Прочее" необходимо включить Windows-авторизацию в веб-интерфейсе.

Чтобы для пользователя происходила автоматическая авторизация, необходимо из приложения Hardware Inspector или Hardware Inspector Client в справочнике пользователей прописать логин пользователя (включая имя домена) в свойство "Логин" в формате домен\логин. Если в имени домена есть символ ".", то в качестве домена должны фигурировать символы до первой точки.

Но авторизация может осуществляться и без заполнения поля "Логин". Для этого пользователь должен быть привязан к соответствующему ему пользователю в Active Directory. Привязка осуществляется автоматически при импорте пользователя из Active Directory через инструмент "Синхронизация с Active Directory", либо вручную, через кнопку "Привязка к AD" в форме "Синхронизация с Active Directory".

Если прозрачная авторизация не отрабатывает и авторизованный пользователь не попадает сразу в свои заявки при входе на сайт, а оказывается в форме авторизации, то внимательно убедитесь в том, что выполнены шаги 7.1 и 7.2.

Обратите внимание на то, что прозрачная авторизация в незарегистрированной копии Hardware Inspector Service Desk возможна только для первых 20 пользователей из списка в справочнике пользователей. То есть для прочих пользователей она просто не будет отрабатывать. Более того, такие пользователи не смогут авторизоваться и в ручном режиме через форму авторизации.

Если возникли проблемы с прозрачной авторизацией (например, при работе с некоторых моделей смартфонов), то можно воспользоваться штатными встроенными механизмами Microsoft IIS. При этом необходимо хостинг статического контента перевести на IIS, а в меню "Сервис"-"Управление веб-интерфейсом" переключить режим прозрачной авторизации со встроенного в Hardware Inspector Server на IIS. Подробнее...

Если пользователь работает с заявкой с машины, которая не авторизована в домене, то открывается форма авторизации приложения (авторизация в ручном режиме). Обратите внимание на то, что в этой форме необходимо вводить пароль не домена, а тот что задан в свойствах пользователя в справочнике пользователей Hardware Inspector Client/Server.

Если пользователь не знает свой пароль, то восстановить его можно по соответствующей ссылке в форме авторизации. На его email будет отправлено письмо с инструкцией по установке нового пароля.

Шаг 8. Работа с почтой

Некоторые параметры Hardware Inspector Service Desk необходимо настраивать через интерфейс Hardware Inspector Client/Server. Это связано с тем, что они пользуются некоторыми общими сервисами, а в GUI интерфейсе осуществлять настройку удобнее. К таковым относятся и параметры работы с электронной почтой.

8.1. Отправка почтовых уведомлений

При появлении новых заявок, а также изменении уже существующих, всем заинтересованным лицам отправляются почтовые уведомления.

Настроить параметры отправки через внешний почтовый сервер можно в Hardware Inspector Server, если он запущен как приложение. Также настройка может быть осуществлена в Hardware Inspector Client в меню "Сервис"-"Управление сервером" во вкладке "Настройки".

Параметры аналогичны настройке обычного почтового клиента. Но особо необходимо остановиться на некоторых полях.

Поле "Веб-сайт". Адрес веб-сайта, на котором работает Hardware Inspector Service Desk. Например, https://help.mycompany.ru. Этот параметр позволяет задать в тексте письма уведомления о заявке веб-ссылку на эту заявку. Например, в итоге веб-ссылка может получиться такой - https://help.mycompany.ru/sd/ticket/116732.

Поле "Отправитель". E-mail отправителя, от которого будут приходить уведомления. В свете последних веяний безопасности почтовых серверов отправитель должен соответствовать логину, который используется для авторизации на SMTP сервере. Для того чтобы письмо выглядело презентабельно в списке, в поле отправителя имеет смысл указать и наименование отправителя. Например, "Служба поддержки <help@mycompany.ru>".

Птичка "Логировать отправку уведомлений". Включение этого параметра приведет к логированию процесса отправки писем в файл "C:\ProgramData\Database Harbor\Hardware Inspector Server\Logs\EMailYYYYMM.log". Это может быть полезно для истории, а также для анализа проблем, которые возникли при настройке параметров подключения к почтовому серверу.

После изменения некоторых параметров может потребоваться перезапуск Hardware Inspector Server, чтобы они вступили в силу.

У приложения есть буфер отправки писем. Благодаря этому, если почтовый сервер будет временно недоступен, уведомления сохраняются в нем и будут отправлены позже, когда почтовый сервер окажется в онлайне.

Этот функционал позволяет регистрировать в Service Desk'е заявки, которые поступили от пользователей в виде писем, отправленных на email Вашей службы поддержки. Причем, если это был ответ на почтовое уведомление по уже существующей заявке, то текст письма и прикрепленные к нему файлы будут добавлены в эту заявку как новое сообщение.

В Hardware Inspector Client в меню "Сервис"-"Параметры" переходим во вкладку "Учет заявок"-"Прием заявок по почте". Настройки аналогичны настройке обычного почтового клиента. Но кроме них есть возможность включить логирование приема почты в файл "C:\ProgramData\Database Harbor\Hardware Inspector Server\Logs\EMailRecieveYYYYMM.log", включить автоматическое вырезание лишнего текста, интеллектуальное блокирование писем и их сортировку по папкам.

Птичка "Вырезать лишний текст". Автоматически вырезать из сообщения заявки лишний контент письма: например, стандартное цитирование, служебную информацию.

Птичка "Интеллектуальное блокирование писем". Блокировать прием писем, у которых среди получателей более одного известного получателя, чтобы не дублировать в системе одинаковые заявки с разными адресами.

Мы рекомендуем использовать IMAP протокол для приема писем. Это облегчает сортировку писем по папкам. Например, на email службы техподдержки может прийти письмо от пользователя, адрес которого не прописан в справочнике пользователей. В этом случае письмо будет переложено в подпапку "Unknown". Администратор обнаружит это письмо, добавит email его отправителя в справочник в свойства подходящего пользователя и переложит письмо обратно в папку "Входящие". После этого заявка будет зарегистрирована в системе.

Несмотря на наличие возможности принимать заявки по почте, мы рекомендуем приучать пользователей работать с заявками через веб-интерфейс. Это позволяет пользователю более структурно и точно оформить суть проблемы, а значит снизит нагрузку на службу поддержки. Например, за счет автоматической маршрутизации ответственности за заявку.

Шаг 9. Интерфейс работы с заявками

После выполнения данных операций интерфейс работы с заявками будет доступен по адресу:

http://<имя_вашего_сервера>

и/или

https://<имя_вашего_сервера>

9.1. Состав полей в интерфейсе

Обращаем особое внимание на то, что веб-интерфейс работы с заявками для простых пользователей и сотрудников техподдержки существенно отличается. У рядовых пользователей он гораздо проще, имеет меньше параметров. Минимализм интерфейса преследует цель облегчить освоение работы с заявками сотрудникам с любым уровнем подготовки.

В свойствах заявки в основной вкладке сосредоточены базовые поля, которые максимально востребованы. Во вкладке "Дополнительно" можно найти поля, которые используются редко. Во вкладке "История" присутствует вся переписка по этой заявке.

Набор полей в форме свойств заявки можно настроить в Hardware Inspector Client в меню "Сервис"-"Параметры", вкладка "Учет заявок". Причем доступ и видимость многих параметров можно настроить индивидуально для разных категорий пользователей.

Набор колонок в списке заявок, а также вид интерфейса в свойствах заявок и прочих страницах автоматически подстраивается под графическое разрешение используемого устройства и размер окна браузера. Это позволяет комфортно работать с заявками не только с настольного компьютера, но и со смартфонов и планшетов.

9.3. Наборы колонок и фильтров

Если Вас не устраивает набор колонок в списке заявок, его сортировка или параметры фильтра, которые работают по умолчанию, то администратор базы данных или техподдержки может создать общий набор колонок. Если общий набор существует, то именно он по умолчанию начинает работать у всех пользователей вместо набора колонок от производителя.

В то же время, любой пользователь может создать произвольное количество собственных наборов колонок и быстро переключаться между ними. Особенно эта функция востребована сотрудниками техподдержки, которые в разные наборы колонок "зашивают" разные фильтры заявок.

Шаг 10. Эксплуатация

После настройки продукта пользователи могут создавать заявки и вести переписку по ним.

В принципе, создавать заявки и отвечать на сообщения в них можно путем отправки писем на email Вашей службы техподдержки, если в меню "Сервис"-"Параметры", вкладка "Учет заявок"-"Прием заявок по почте" настроен опрос соответствующего почтового ящика. Тем не менее, желательно рекомендовать своим пользователям работать с заявками через веб-интерфейс.

Сотрудникам техподдержки рекомендуется работать с заявками через windows-интерфейс основного продукта Hardware Inspector или Hardware Inspector Client/Server, который предоставляет более богатые функциональные возможности.

10.1. Маршрутизация ответственности

Для обеспечения автоматической маршрутизации ответственности необходимо настроить ответственных по умолчанию в иерархическом справочнике типов заявок. Причем ответственных и наблюдателей за заявкой можно настроить не только в свойствах типа заявки, но и в свойствах рабочего места, с которого подается заявка. Также это можно сделать в глобальных настройках в меню "Сервис"-"Параметры", вкладка "Учет заявок".

Ответственным за заявку можно назначить как конкретного сотрудника, так и группу пользователей. Указывать по умолчанию именно группу пользователей без указания персонального ответственного бывает полезно при посменной работе, при большом ИТ отделе, на случай если сотрудник может оказаться в отпуске или в отгуле. В этом случае уведомление о заявке уйдет всем членам группы. Кто-то из сотрудников этой группы зайдет в заявку, сменит ответственность за заявку на себя, очистив поле "группа ответственных", и начнет заниматься заявкой.

Указывать наблюдателей за заявкой имеет смысл для того, чтобы заявка оказалась в зоне интересов этого наблюдателя. Например, это может быть непосредственный начальник автора заявки. Или коллега-саппортер, которого пригласили в качестве консультанта.

Цель механизма маршрутизации заключается в том, чтобы максимально автоматизировать попадание заявки к нужному сотруднику техподдержки. При этом минимально потревожить его коллег, чтобы эта заявка не отвлекала их. Используемый механизм в Hardware Inspector Service Desk может показаться сложным и громоздким. Но на самом деле он развивался и совершенствовался многие годы и кажущаяся сложность - цена универсальности и больших возможностей. Для понимания этого механизма советуем ознакомиться с этим и этим разделами.

Если необходимо, в свойствах типа заявки можно прописать время, которое отводится на обработку заявки такого типа. Это повлияет на установку реквизита "Крайний срок". По мере приближения крайнего срока ответственному будет отправлено почтовое уведомление о скором истечении крайнего срока. Также такие заявки будут отмечены цветом в списке заявок.

Крайний срок является одним из важнейших факторов очередности обработки заявок. По умолчанию заявки в списке сортируются с его учетом.

На практике полезно в свойствах статуса заявки (см. справочник статусов) настроить число дней, через которое заявка будет закрыта автоматически. Например, ответственный сотрудник решил что проблема решена. Он меняет статус на "Успешно решено" и в результате автоматически взводится срок автозакрытия заявки. Срок автозакрытия автоматически меняет свое значение при смене статуса заявки, если в новом статусе прописан этот срок.

Отдельно необходимо остановиться на интеллектуальности алгоритма автоматической смены срока автозакрытия. Дело в том, что несмотря на то, что в текущем статусе заявки может стоять срок автозакрытия, он может автоматически быть сброшенным.

Например, после установки статуса "Успешно решено" сотрудником техподдержки автор заявки тоже написал сообщение. Это приводит к тому, что срок автозакрытия сбросится.

Итак, при добавлении нового сообщения автозакрытие всегда сбрасывается, если его добавляет автор заявки, который при этом является рядовым пользователем (без прав на техподдержку). Но сброшено оно будет и в случае, если сообщение добавляет автор заявки с правами на техподдержку, который при этом не является ответственным за свою заявку (заявка не для самого себя). Сброс автозакрытия происходит из-за того, что алгоритм посчитал о наличии шанса того, что раз автор что-то написал после успешного решения проблемы, то возможно она решена не до конца и поэтому автоматически закрывать заявку не стоит.

Далее алгоритм прекращает свою работу и не рассматривает прочие условия.

Если при добавлении нового сообщения заявка не имеет выбранного статуса, либо в свойствах выбранного статуса не прописан срок автозакрытия, то значение автозакрытия регулируется целиком вручную.

Если же заявка имеет какой-то статус, в котором прописан срок автозакрытия, то анализируется кто был автором предыдущего сообщения в этой заявке. Если это был рядовой сотрудник (без прав на техподдержку) или это был сотрудник техподдержки, являющийся автором заявки и не являющийся ответственным за нее, то у заявки автоматически взводится срок автозакрытия, прописанный в текущем статусе заявки. В противном случае в свойствах заявки остается срок автозакрытия, который был установлен ранее.

Шаг 11. Снятие ограничений демонстрационного режима

Для снятия ограничений необходимо в Hardware Inspector Client в меню "Сервис"-"Управление сервером" во вкладке "Лицензии" ввести регистрационный ключ на Hardware Inspector Service Desk и перезапустить Hardware Inspector Server.

В демонстрационном режиме в веб-интерфейсе смогут авторизоваться только первые 20 пользователей из списка пользователей (при сортировке по алфавиту) и в списке заявок будут отображаться только первые 20 заявок. Таким образом, если при включенной вин-авторизации пользователь не может попасть в веб-интерфейс и у него отображается форма авторизации, то скорее всего для него просто не хватает лимита лицензии Hardware Inspector Service Desk, либо не введен его регистрационный ключ.

Шаг 12. Доступ к интерфейсу из Интернет

Для удобства работы с заявками со смартфонов (как пользователями, так и сотрудниками техподдержки), а также чтобы иметь возможность работы с ними не только в локальной сети организации, но и из дома или находясь в командировке, Вы можете открыть доступ к веб-интерфейсу Hardware Inspector Service Desk из внешней сети. Например, на смартфоне Вы можете увидеть уведомление о поступлении новой заявки, тут же перейти по ссылке из уведомления в саму заявку и прочитать ее суть, находясь "в поле". Возможно заявка подана из соседнего помещения и проще сразу же зайти туда. Конечно, можно предоставить аналогичный доступ при подключении к сети организации по VPN, но это менее удобно, так как потребует перед началом работы с заявкой запустить VPN-клиента. А это лишние действия.

Закономерно возникает вопрос о безопасности, так как открывается порт для внешнего подключения. Но в силу используемых протоколов и архитектуры нашего веб-приложения вопрос о внешнем вторжении через эти порты не встает. Скорее возникает вопрос о том что злоумышленник сможет увидеть список пользователей в форме авторизации или даже попасть в список заявок какого-либо из сотрудников. Для решения это проблемы необходимо предпринять ряд действий, связанных с настройкой веб-приложения и роутера, через который осуществляется выход в Интернет.

В роутере, через который осуществляется выход в интернет, необходимо настроить функцию "виртуальный сервер". С ее помощью пакеты из интернета, поступающие на порты 80, 8080, 443 и 8443 (либо иные, если Вы изменили их в настройках приложения), должны перенаправляться на эти же порты машины, на которой работает Hardware Inspector Server. Опционально в файрволе роутера можно настроить white-list внешних IP адресов, с которых возможно подключение к веб-интерфейсу работы с заявками.

Рекомендуем из Интернета работать именно по https протоколу и настроить авторизацию по логину/email пользователя, а не выбором из списка пользователей.

Настройка протокола осуществляется через Hardware Inspector Client в меню "Сервис"-"Управление веб-интерфейсом" (там, кстати, можно включить принудительное переключение на https, если пользователь пытается подключиться по http).

Рекомендуем включить птичку "Запрет отображения списка пользователей при авторизации" в меню "Сервис"-"Параметры" во вкладке "Учет заявок"-"Прочее". В этом случае при авторизации для идентификации пользователя необходимо будет вводить его логин или email, которые заданы в свойствах пользователя в справочнике пользователей. Там же советуем включить птичку "Запрет авторизации с пустым паролем через веб-интерфейс".